Herkese selam! Bu yazımda ele aldığım konu ise ARP Spoofıng ve Man In the Mıddle Attack Nedir, Keyifli Okumalar 😊

Öncelikle ARP nedir buna değinelim 😊

ARP NEDİR ?

ARP(Adress Resolution Protocol)Adres Çözümleme Protokolü yerel bir ağda IP adresi bilinen ancak MAC adresi bilinmeyen cihazların MAC adreslerini tespit etmek amacıyla kullanılır. Bu MAC adreslerini tespit etmemizin nedeni ise, yerel ağda cihazların birbirleri ile MAC adresi kullanarak iletişim kurmasıdır. Yani bir cihaz IP adresini bildiği bir cihaz ile iletişim kurarken, MAC adresini bilmiyorsa bunu öğrenmek için ARP- Adres Çözümleme Protokolünü kullanarak tespit etmeyi amaçlar.

MAN In The Middle Attack Nedir?

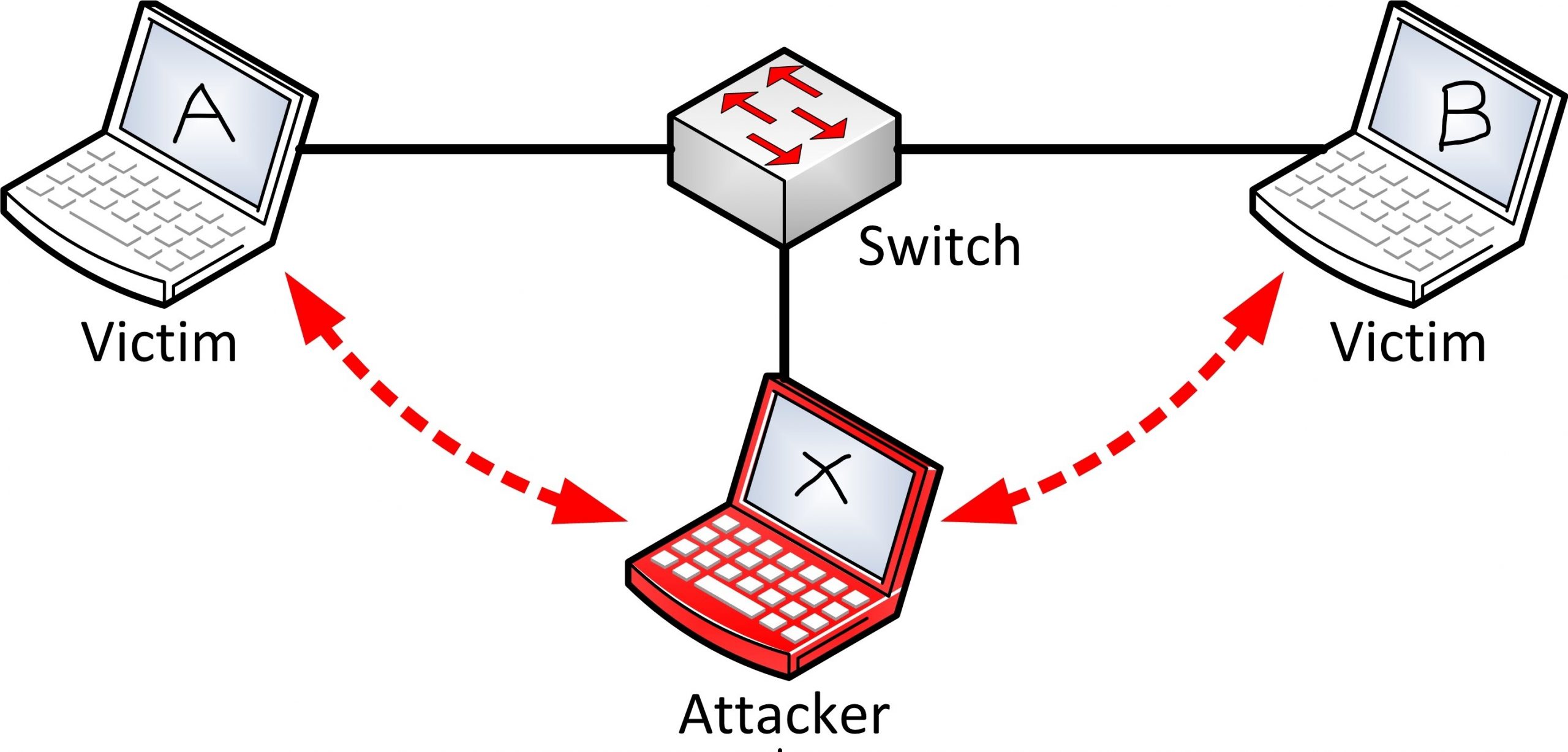

Man In The Middle Attack, Türkçe karşılığı olarak Ortadaki Adam Saldırısı veya Aradaki Adam Saldırısı anlamına gelmektedir.

Bir ağ içerisinde hedef ile ağ unsurları arasında geçen trafiği dinlemek ve değiştirmek olarak tanımlanan bir saldırı türüdür.

MITM Saldırıları OSI Modeli içerisinde 2. Katman olan veri katmanın da gerçekleştirildiği için, saldırgan başarılı olduktan sonra tüm trafiğe hâkim olabilmektedir.

Bu hakimiyet şifreli olan “https” trafiğinden şifresiz trafiğe kadar sınırsızdır.

Başarılı bir MITM Saldırısı devamında saldırganın yapabileceği işlemler tamamen bilgi, beceri ve hayal gücüne kalmıştır. Ağ Güvenliği konusunda oldukça bilinen bir saldırı türü olmasıyla beraber koruma önlemi en az alınan saldırı türü özelliğine de sahiptir.

Peki bu saldırı nasıl olur kısa bir örnek ile açıklayalım.

A bilgisayarı B bilgisayarına veri göndermek istediği zaman MAC switch veri paketini alacak ve ARP tablosunda kontrol ederek paketi B bilgisayarına yönlendirecek fakat öncesinde yapılan arp zehirlemesi sayesinde arp tablosu farklı şekilde yenilenmiş olacağından paket B bilgisayarı yerine ortadaki adam olan X bilgisayarına geçecek B bilgisayarından geri gönderilen bu paket de giderken doğrudan A bilgisayarına gitmek yerine X bilgisayarına gidecek ve X bilgisayarı bu paketi A bilgisayarına ulaştıracaktır bu sayede dinleme gerçekleşmiş olacaktır.

ARP SPOOFING Nedir?

ARP Spoofing, bir diğer adıyla ARP Zehirlenmesidir. Arp zehirlenmesi ile sisteme giriş yapan kullanıcı oturumlarını dinleyebiliriz bu oturum ile FTP servere ulaşım sağlayabilir hatta sistemin farklı birçok yerinde oturum açabiliriz. Ağı bilen bir switch cihazının bizimle ilgili olmayan paketleri hiçbir şekilde bize göndermeyeceğini biliyoruz bu paketleri alabilmek için öyle bir yol bulmalıyız ki switch cihazı paketleri bize yönlendirsin bu yolda Man In The Mıddle saldırısıdır.

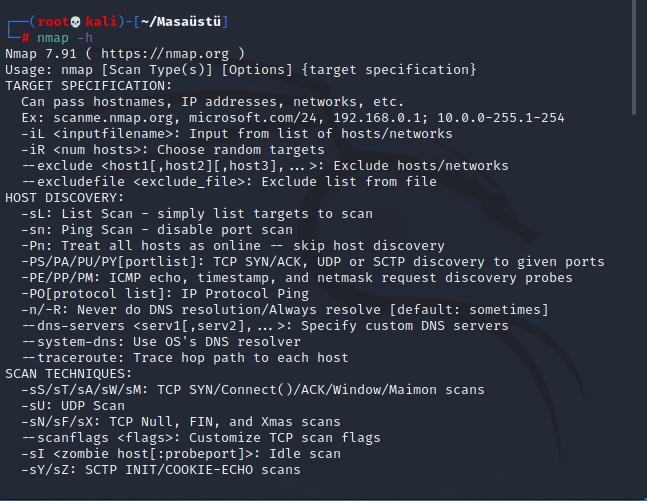

Peki Arp zehirlemesini nasıl yaparız öncelikle kali de kaynak sistemden ifconfig komutu ile ip adresimizi öğreniyoruz ardından route -n komutu ile default gateway adresimizi öğreniyoruz

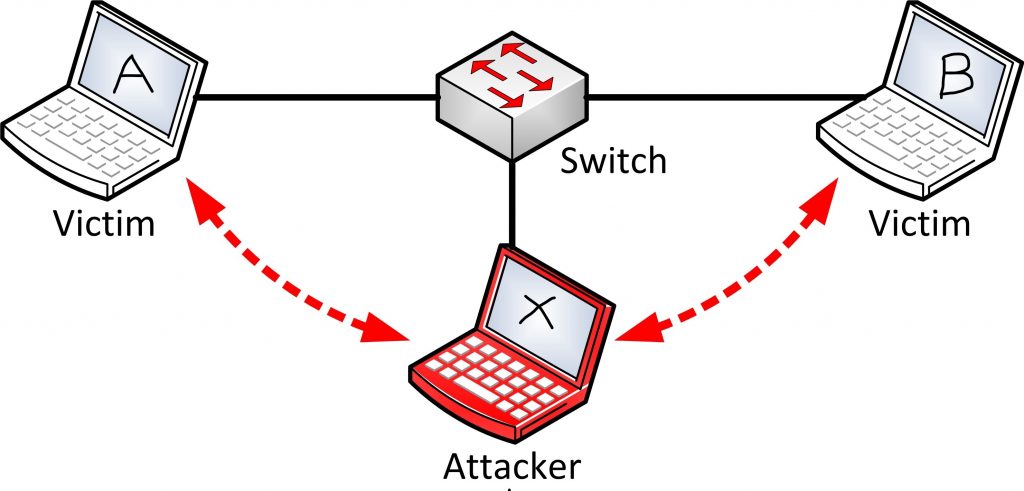

Kali Linux içinde barındırdığı “ettercap” uygulaması ile kurban ile ağ cihazı arasına girebiliriz. “ettercap” aracı ağ içerisinde istenilen ARP paketlerini oluşturarak, hedefe gönderir ve hedefin ARP tablosunu zehirlemeye çalışır.

ettercap -G komutu ile arayüze giriş yaparak çalıştırırız

Burada hangi interface kullanacağımızı seçiyoruz

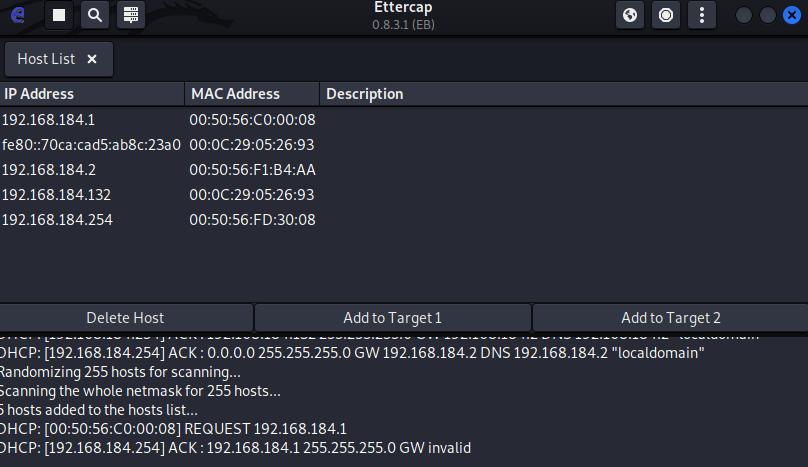

Ardından Host List diyip ağda arama yaparak kurban adresimizi seçiyoruz.

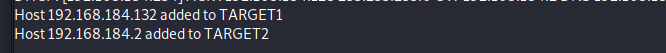

Burada ben sanal makinemde bir işletim sistemi açarak onu kurban seçiyorum burada Add to Target1 ve Add to Target2 olmak üzere iki hedefimiz var bu hedeflerden biri default gateway diğeri de saldıracağımız cihaz, cihazı seçtikten sonra Add to Target1 diyoruz ardından default gatewayi de Target2 ye ekliyoruz.

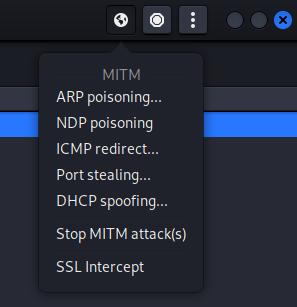

Ekledikten sonra MITM’e gelerek ARP poisoning tıklıyoruz

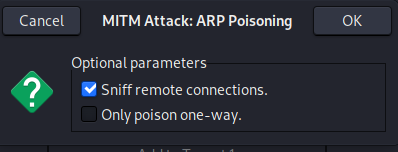

Tıkladıktan sonra

Sniff remote connections (Uzak bağlantıları dinleme) dedikten sonra arp zehirlemesine başlıyor ama biz net olarak göremiyoruz bunun için ise

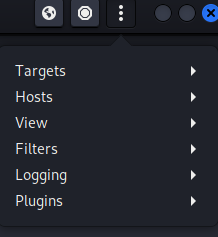

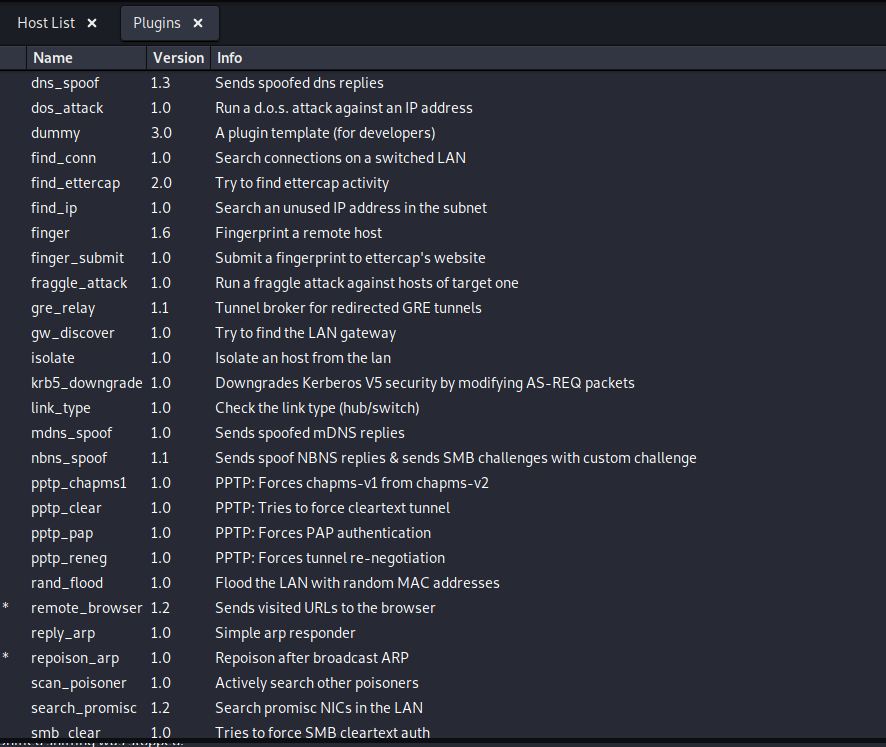

Görev çubuğundan Plugins dedikten sonra manage plugins diyip kendi amacınıza göre kullanacağınız pluginsleri seçiyoruz.

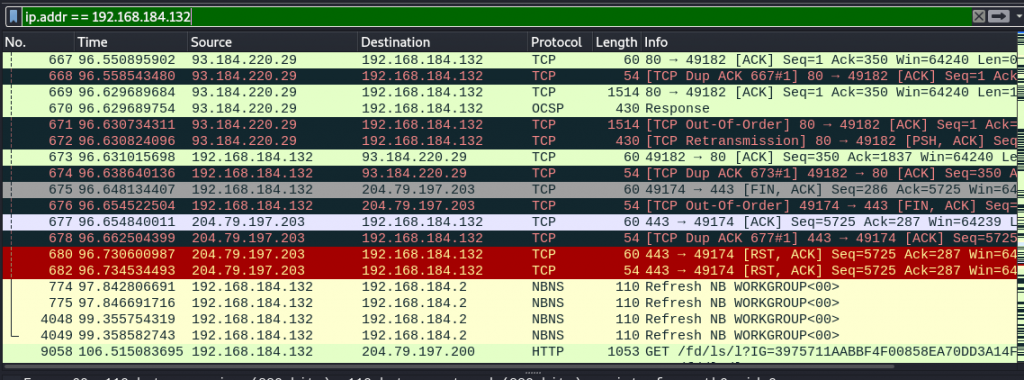

Ben repoison_arp seçerek arpı seçerek ARP zehirlemesini sürekli yapsın ve bağlantı kopmasın ardından remote_browser seçerek hedefim nereye gitmiş onu görmek istiyorum ve en sonda strart sniffing diyerek işlemim tamamlanıyor bunu görmek için ise Linux da wireshark’ı açıyorum eth0 ı seçerek dinlemeye başlıyoruz bu sırada diğer sanal makinemi açarak tarayıcıdan bir şeyler aratıyorum arattıktan sonra Wireshark’a gelerek izlemeyi durduruyorum.

Buradaki kaynak ve hedef IP adreslerini inceliyoruz ardından ipp.addr ile ip adresimizi yazıyoruz ve bu adresten gelen bütün paketleri görebiliyoruz yani arp zehirlemesini başarılı bir şekilde yapmış bulunmaktayız.

Okuduğunuz için teşekkürler , eğer hatalarım varsa benimle iletişime geçebilirsiniz. 😊

Share this content: