Herkese selam! Bu yazımda ele aldığım konu Wazuh ile Windows Kimlik Bilgilerine Erişim Saldırılarını Tespit Etmek , Keyifli Okumalar. 🙂

Windows platformunda kimlik bilgilerine erişim saldırılarının nasıl simüle edilebileceği ve tespit edilebileceği incelenmektedir. Saldırganların Kerberos Golden Ticket, Pass the Hash, Credential Dumping gibi tekniklerle hassas kimlik bilgilerine erişim sağlaması ve bu saldırıları nasıl simüle edebileceği gösterilmektedir. Güvenlik izleme sistemlerinin bu tür saldırıları tespit edebilmesi için nasıl yapılandırılması gerektiği ve savunma stratejileri de ele alınmaktadır.

Windows sisteminde, kurbanlara yönelik olası hedefler aşağıdakileri içerir ancak bunlarla sınırlı değildir:

Yerel hesaplar

Etki alanı hesapları

Tarayıcılar

Şifre yöneticileri

Windows Kimlik Bilgisi Yöneticisi

LSASS belleği dökümü ve SAM veritabanı gibi yöntemlerle Windows’ta kimlik bilgilerine erişim saldırılarını nasıl simüle edebileceğimiz ve bunları nasıl tespit edebileceğimize değineceğiz. LSASS, kimlik doğrulama yönetimi ve hassas veri depolama gibi kritik işlevleri yöneten bir Windows hizmetidir ve saldırganlar bu belleği dökerek şifre gibi hassas bilgilere erişebilirler. SAM veritabanı ise yerel kullanıcı hesaplarının güvenlik bilgilerini içerir ve reg.exe gibi meşru araçlarla erişilip kullanılabilir, bu da saldırganların parola kırma gibi kötü niyetli aktiviteler gerçekleştirmesine imkan tanır. Ayrıca, Windows Kimlik Bilgisi Yöneticisi kullanılarak kimlik bilgilerini yönetme ve erişme yöntemleri de ele alınmaktadır. Bu tür saldırıları tespit etmek için Procdump, Process Explorer gibi araçlarla anormallikleri izlemek ve güvenlik izleme sistemlerini doğru şekilde yapılandırmak önemlidir.

Wazuh ile tespit etmemiz için öncelikle sysmonu entegre etmemiz gerekmektedir. (WAZUH ile SYSMON LOGLARINI GÖRÜNTÜLEME) Sysmon entegre sonrası wazuh sunucumuzu yapılandırmamız gerecektir.

/var/ossec/etc/rules/local_rules.xml. Bir saldırgan yukarıda belirtilen saldırılardan herhangi birini gerçekleştirdiğinde Wazuh kontrol panelinde uyarı oluşturmak için dosyaya aşağıdaki kurallara ekliyoruz.

<group name="Windows,attack,">

<!– Detecting an LSASS memory dumping attack using Rundll32.exe Minidump Function or Comsvcs.dll Exploitation –>

<rule id=”100010″ level=”10″>

<if_sid>61609</if_sid>

<field name=”win.eventdata.image” type=”pcre2″>(?i)\\\\rundll32.exe</field>

<field name=”win.eventdata.imageLoaded” type=”pcre2″>(?i)[c-z]:\\\\Windows\\\\System32\\\\comsvcs\.dll</field>

<description>Possible adversary activity – LSASS memory dump: $(win.eventdata.imageLoaded) loaded by using $(win.eventData.image) on $(win.system.computer).</description>

<mitre>

<id>T1003.001</id>

</mitre>

</rule>

<!– Detecting an LSASS memory dumping attack using specialized tools –>

<rule id=”100011″ level=”10″>

<if_sid>61613</if_sid>

<field name=”win.eventData.targetFilename” type=”pcre2″>(?i)\\\\[^\\]*\.dmp$</field>

<field name=”win.eventData.image” negate=”yes” type=”pcre2″>(?i)\\\\lsass.*</field>

<description>Possible adversary activity – LSASS memory dump: $(win.eventdata.image) created a new file on $(win.system.computer) endpoint.</description>

<mitre>

<id>T1003.001</id>

</mitre>

</rule>

<!– Detecting a Windows Credential Manager exploitation attack –>

<rule id=”100012″ level=”10″>

<if_sid>61603</if_sid>

<field name=”win.eventData.Image” type=”pcre2″>(?i)\\\\rundll32.exe</field>

<field name=”win.eventData.commandLine” type=”pcre2″>keymgr.dll,KRShowKeyMgr</field>

<description>Possible adversary activity – Credential Manager Access via $(win.eventData.Image) on $(win.system.computer) endpoint.</description>

<mitre>

<id>T1003</id>

</mitre>

</rule>

<!– Detecting a Windows Credential Manager exploitation attack by VaultCmd process enumeration –>

<rule id=”100013″ level=”10″>

<if_sid>92052</if_sid>

<field name=”win.eventData.image” type=”pcre2″>(?i)\\\\vaultcmd.exe</field>

<field name=”win.eventData.commandLine” type=”pcre2″>list</field>

<description>Possible adversary activity – Attempt to list credentials via $(win.eventData.Image) on $(win.system.computer) endpoint.</description>

<mitre>

<id>T1003</id>

</mitre>

</rule>

</group>

Kural Kimliği, 100010Windows yardımcı programları kullanılarak LSASS belleği boşaltıldığında tetiklenir rundll32.exeve comsvcs.dll.

Kural Kimliği, veya 100011gibi araçlar kullanılarak LSASS belleği boşaltıldığında tetiklenir .procdumpdumpert

Kural Kimliği, 100012Windows Kimlik Bilgisi Yöneticisine erişildiğinde ve yedeklendiğinde tetiklenir.

100013Windows kimlik bilgileri yardımcı program kullanılarak listelendiğinde Kural Kimliği tetiklenir vaultcmd.exe.

Yapılandırma sonrası ajan restartı yapmamız gerekecektir.

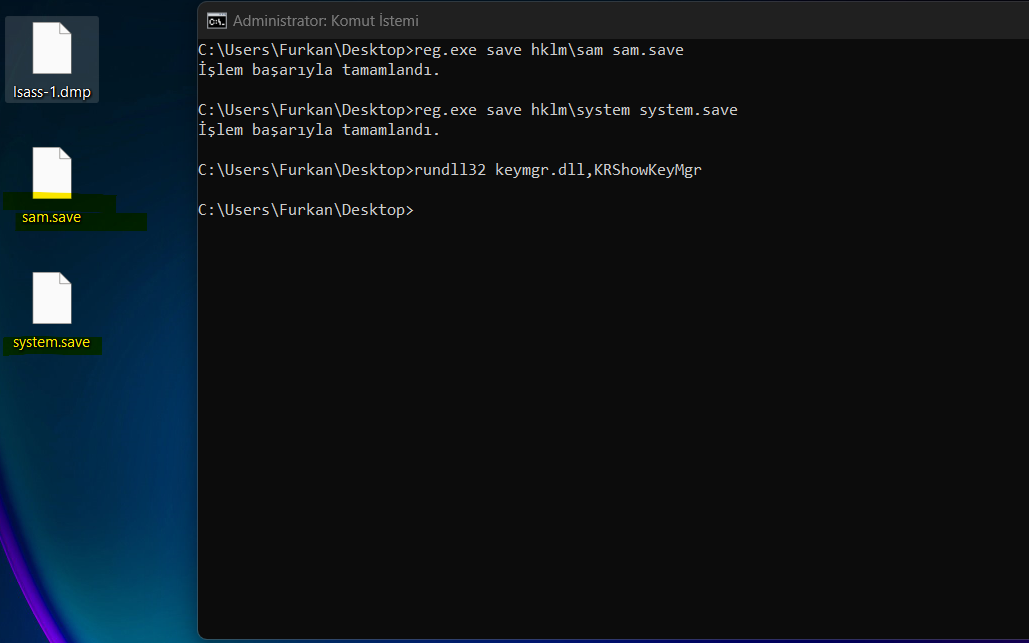

Şimdi ise saldırı simülasyonu oluşturmamız gerekmektedir. Cmd’yi yönetici olarak çalıştıralım.

SAM veritabanı dizinde bulunabilir %SystemRoot%\System32\config\SAM. SAM veritabanı kovanından veri çıkarmak için çeşitli araçlar ve teknikler kullanılabilir. Yaygın olarak kullanılan araçlar arasında SAMInside, PwDumpve yerleşik Windows Kayıt Defteri Düzenleyicisi ( Regedit) bulunur.

Bu bölümde, yardımcı programı kullanarak SAM veritabanından nasıl yararlanılacağını gösteriyoruz regedit. SAM’den kovan çıkarmayı simüle etmek için aşağıdaki komutlardan birini çalıştıralım

> reg.exe save hklm\sam sam.save

> reg.exe save hklm\system system.save

Çalıştırdıktan sonra belirtilen pathe doğru bir sam dosyası oluşturmaktadır.

Yukarıdaki komutlar, Windows Güvenlik Hesap Yöneticisinin (SAM) ve Windows Kayıt Defterinin “ HKEY_LOCAL_MACHINE\SYSTEM” kovanının bir yedeğini oluşturacak veya bir kopyasını kaydedecektir. Saldırganlar daha sonra bunları sistemdeki tüm yerel hesapların karmalarını başarıyla elde etmek için kullanabilir.

CMD’den sam dosyasını oluşturduktan sonra Wazuh arayüzünden security event kısmına gelerek bize bir alarm ürettiğini görmekteyiz. Alarm içeriğini incelediğimizde ise detaya ulaşabiliriz.

Windows Kimlik Bilgisi Yöneticisi’nin kötüye kullanılması

Rundll32.exe ve Key Manager Process’i kullanma

Bu taktiği kullanarak Windows Kimlik Bilgisi Yöneticisi’nden yararlanma simülasyonu yapmak için aşağıdaki komutu çalıştıralım.

> rundll32 keymgr.dll,KRShowKeyMgr

Bu komut, Windows uç noktasında “Saklanan Kullanıcı Adları ve Parolaları” açarak saldırganların kimlik bilgileri listesinin bir yedeğini oluşturmasını kolaylaştırır.

Çalıştırdıktan sonra wazuh arayüzümüze security event kısmına gelerek bize alarm oluşturudğunu görmekteyiz.

“Olası düşman etkinliği – MASAÜSTÜ-MAB8QRA uç noktasında C:\\Windows\\System32\\rundll32.exe aracılığıyla Kimlik Bilgisi Yöneticisi Erişimi.”

Alarm içeriğini detaylı incelidiğimizde gerekli olan message vb. bilgileri bize sunmaktadır.

Umarım Wazuh ile Windows Kimlik Bilgilerine Erişim Saldırılarını Tespit Etmek ile ilgili bu yazımı faydalı bulmuşsunuzdur. Okuduğunuz için teşekkürler. 🙂

Share this content: